Segurança da informação: Como usar Mitre Att&ck

O Mitre Att&ck é um recurso inestimável para equipes de segurança de TI, que podem aproveitar o framework para aprimorar sua inteligência contra ameaças cibernéticas, melhorar os recursos de detecção de ameaças, planejar cenários de testes de penetração e avaliar as defesas contra ameaças cibernéticas em busca de lacunas na cobertura.

Neste texto, explicaremos mais sobre o Mitre Att&ck e como as organizações podem usar o framework para apoiar suas iniciativas de análise de log de segurança, aprimorar as defesas contra ameaças e proteger sua infraestrutura e dados contra adversários cibernéticos.

Como usar o Mitre Att&ck framework

Se a segurança cibernética fosse um exame, o Mitre Att&ck framework é como uma folha de dicas para detecção e resposta.

O framework pode informar à sua organização quais grupos de ameaças cibernéticas devem ser observados, quais técnicas ou programas de software específicos podem ser usados para atingir seus negócios e como detectar e mitigar as técnicas adversárias descritas na estrutura.

Com informações de alta qualidade sobre grupos adversários, sobre as técnicas que eles provavelmente usarão e como se comportarão quando acessarem a rede alvo, as equipes de segurança de TI podem fazer melhorias específicas nos sistemas de detecção de ameaças que aumentam a probabilidade de conter e erradicar uma ameaça antes que ocorra uma violação de dados.

Se você ainda tem dúvidas sobre o que é o Mitre Att&ck framework, confira esse nosso outro texto: Cibersegurança: O que é o Mitre Att&ck framework?

Mitre Att&ck Framework: Tutorial

Para usar o Mitre Att&ck Framework de forma eficaz, as organizações devem mapear os comportamentos adversários detectados para as técnicas do framework. Isto ajuda a identificar lacunas nas defesas e a priorizar medidas de segurança. As equipes de segurança podem utilizar o framework para caçar ameaças em um lake de segurança, formar red teams e melhorar estratégias de resposta a incidentes. Ao compreender as técnicas específicas utilizadas pelos adversários, as organizações podem criar defesas mais robustas e direcionadas. O framework também apoia a partilha de informações sobre ameaças, permitindo uma abordagem colaborativa à segurança cibernética em diferentes setores.

Ao usar o Mitre Att&ck Framework para caça a ameaças, as equipes de segurança podem procurar proativamente sinais de atividades maliciosas em suas redes. Esta abordagem muda o foco da defesa reativa para a proativa, permitindo que as equipes detectem e mitiguem ameaças antes que elas causem danos significativos. Por exemplo, ao identificar padrões de movimento lateral ou dados incomuns, os profissionais de segurança podem intervir precocemente, impedindo que os adversários progridam ao longo do seu ciclo de vida de ataque. Os exercícios de red teaming, que simulam ataques do mundo real, também podem se beneficiar do Att&ck Framework, utilizando-o para projetar cenários de ataque realistas que testam as defesas da organização contra técnicas conhecidas. Exploraremos mais desses casos de uso do Mitre Att&ck Framework na próxima seção.

Finalmente, o Mitre Att&ck Framework pode melhorar significativamente as estratégias de resposta a incidentes. Quando ocorre um incidente, ter uma compreensão detalhada das técnicas do adversário permite que os respondentes identifiquem rapidamente os métodos utilizados e prevejam possíveis próximos passos. Este insight acelera as fases de contenção e erradicação da resposta a incidentes, minimizando o impacto na organização. Além disso, documentar incidentes no contexto do Mitre Att&ck Framework facilita uma melhor revisão pós-incidente e lições aprendidas. Este ciclo de melhoria contínua fortalece a postura geral de segurança da organização, tornando-a mais resiliente contra ataques futuros.

Confira também: O que é OSINT – Open-Source Intelligence?

4 Casos de uso do Mitre Att&ck Framework – Primeiros passos com Mitre Att&ck

Inteligência contra ameaças cibernéticas

A inteligência sobre ameaças cibernéticas trata da compreensão dos grupos de ameaças cibernéticas que são importantes para sua organização, incluindo seus motivos, alvos típicos, comportamentos e software/técnicas preferidos. As equipes de segurança de TI podem usar o Mitre Att&ck Framework para acessar informações específicas sobre o comportamento de grupos de ameaças conhecidos e, em seguida, identificar estratégias para detectar e mitigar suas técnicas preferidas.

Os analistas de TI podem aproveitar o framework para categorizar e compreender melhor os eventos de segurança de rede. Quando atividades suspeitas são detectadas na rede, os analistas podem investigar o comportamento para determinar:

- Qual foi a meta geral ou objetivo (tática) do comportamento?

- Qual método (técnica) foi utilizado para tentar atingir o objetivo?

A partir daí, os analistas de segurança podem começar a correlacionar a atividade suspeita a grupos de ameaças ou programas de software conhecidos e identificar maneiras de interromper o ataque.

Em última análise, a inteligência sobre ameaças cibernéticas deve permitir que a organização priorize quais técnicas e táticas defender com base no nível de ameaça percebido por grupos maliciosos.

Detecção de ameaças e análise de segurança

Cada técnica na estrutura MITRE ATT&CK inclui um campo de metadados denominado “Fontes de dados”. Este campo lista tipos específicos de dados que as organizações devem coletar para obter a visibilidade necessária para detectar essa técnica.

As fontes de dados comuns incluem logs de autenticação de usuário, monitoramento de arquivos e registros, captura de pacotes, monitoramento de processos, registro do Windows, logs de eventos do Windows e parâmetros de linha de comando do processo.

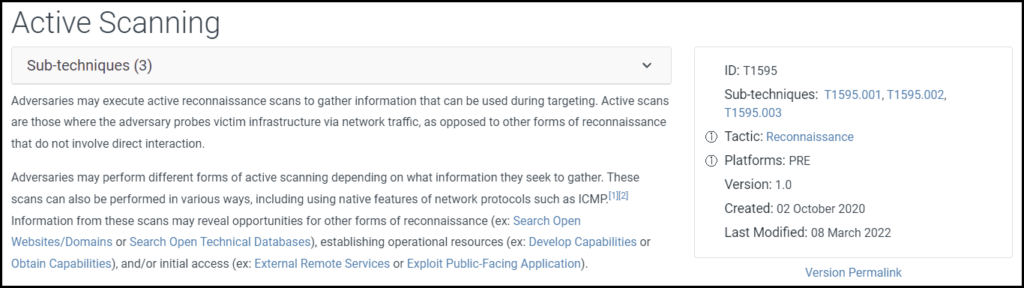

O framework nos diz que as equipes de segurança de TI podem aprimorar sua capacidade de detectar varredura ativa capturando, armazenando e analisando pacotes e logs de dispositivos de rede.

Para permitir a detecção e a caça de ameaças usando análise de log, as organizações devem ser capazes de capturar dados de log e eventos dessas fontes e armazenar os dados em um repositório centralizado, como um data lake de segurança. A partir daí, os dados devem ser limpos e indexados antes de poderem ser consultados pela ferramenta de análise de log/SIEM da organização.

As organizações podem visitar o MITRE Cyber Analytics Repository para acessar análises de detecção de ameaças escritas pela comunidade global de segurança cibernética. Outros recursos de segurança cibernética, como o OCSF Framework, também podem ser extremamente valiosos para a caça a ameaças.

Teste de penetração e emulação de adversário

Um terceiro caso de uso do Mitre Att&ck framework são os testes de penetração e a emulação de ameaças cibernéticas.

Depois que sua equipe de segurança escreve uma análise ou configura o monitoramento de segurança para detectar uma técnica adversária, testes de penetração ou emulação adversária podem ser usados para avaliar a eficácia das medidas de detecção de ameaças implementadas.

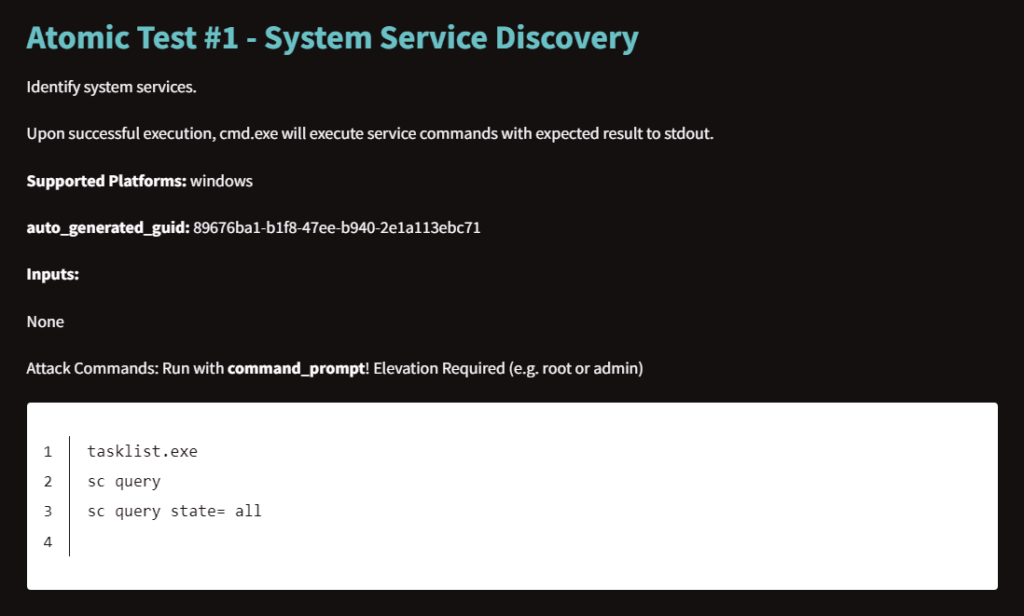

Como ponto de partida, as equipes de segurança de TI podem acessar o Atomic Red Team, uma coleção de scripts usados para simular comportamentos adversários para que as organizações possam testar seus recursos de detecção de ameaças e verificar se o monitoramento/alertas estão funcionando conforme planejado

O Atomic Red Team cria testes de segurança mapeados para técnicas específicas no Mitre Att&ck framework, permitindo que as equipes de segurança de TI testem de forma rápida e fácil suas defesas contra técnicas adversárias conhecidas.

O processo aqui é simples:

- Escolha uma técnica do ATT&CK framework e crie análises para detectá-la em sua rede.

- Escolha um teste para essa técnica do Atomic Red Team.

- Execute o teste e verifique se o seu sistema de análise/monitoramento/alertas detectou a ameaça.

- Melhore e refine suas defesas contra ameaças para aumentar a taxa de detecção e eliminar falsos positivos.

Organizações com recursos de red team/blue team podem construir cenários de emulação de adversários mais complexos usando o Mitre framework. Os red teams podem mapear suas atividades no framework ou modelar comportamentos adversários em um cenário de emulação nas técnicas preferidas de um grupo de ameaças conhecido.

Assim que o cenário for finalizado, o red team realizará um ataque à rede enquanto o blue team trabalha para detectar, investigar e conter ameaças. Após o exercício, os team red e blue podem trabalhar juntos para avaliar a eficácia dos sistemas de detecção de ameaças e identificar oportunidades de melhoria.

Confira também: 10 Ferramentas Pentest para Cibersegurança

Avaliação de lacunas na cobertura de ameaças

Um último caso de uso do Mitre Att&ck framework é a avaliação de lacunas na cobertura de ameaças.

As equipes de segurança de TI podem mapear os recursos existentes de detecção de ameaças no Mitre Att&ck framework para identificar lacunas em suas defesas. Eles podem identificar os grupos de ameaças cibernéticas com maior probabilidade de atacá-los e comparar a cobertura de suas ameaças com as técnicas preferidas usadas por essas organizações.

Este processo pode ajudar a revelar as áreas de maior prioridade onde as equipes de segurança devem se concentrar na implementação de soluções de detecção ou mitigação de ameaças.

Invista em sua carreira com nossos cursos de Cibersegurança

Agora que você compreendeu a importância e as inúmeras aplicações do Mitre Att&ck Framework na proteção de dados e infraestrutura, está na hora de aprofundar ainda mais seus conhecimentos. A IBSEC oferece cursos especializados que vão do básico ao avançado, cobrindo todas as áreas essenciais da cibersegurança, incluindo o uso prático do Mitre Att&ck Framework.

Inscreva-se hoje mesmo e fortaleça suas habilidades para enfrentar os desafios da segurança cibernética moderna. Clique aqui e confira os cursos disponíveis.