Como Usar o Software Tor para Navegação Anônima

Uma rede conhecida como Onion Router, ou Software Tor, permite que os usuários permaneçam anônimos online e elimina a possibilidade de identificação do usuário, rastreamento de localização e espionagem. Você pode usar uma versão personalizada do Mozilla Firefox ESR para estabelecer uma conexão com a rede Tor.

Usar uma VPN é um método para acessar sites que os governos ainda estão bloqueando. Embora muitas VPNs pagas sigam uma política de não registro, as VPNs gratuitas rastreiam os usuários e vendem seus dados. Já o Software Tor é anônimo.

O que é o Software Tor?

Tor — abreviação de Onion Routing project — é uma rede de privacidade de código aberto que permite navegação anônima na web. A rede mundial de computadores Tor usa protocolos seguros e criptografados para garantir que a privacidade on-line dos usuários seja protegida. Os dados e comunicações digitais dos usuários do Tor são protegidos usando uma abordagem em camadas que se assemelha às camadas aninhadas de uma cebola.

A tecnologia Tor foi inicialmente desenvolvida e usada exclusivamente pela Marinha dos EUA para proteger comunicações governamentais confidenciais. A rede foi posteriormente disponibilizada ao público como uma plataforma de código aberto, o que significa que o código-fonte do Tor é acessível a todos. O Tor é atualizado e aprimorado por desenvolvedores voluntários na rede Tor.

É seguro usar o navegador Tor?

Tor é relativamente seguro, mas nenhum sistema pode garantir 100% de anonimato. Para usuários comuns — como aqueles que buscam evitar anunciantes, proteger-se de hackers ou navegar anonimamente — Tor fornece uma excelente camada de privacidade. Para jornalistas ou ativistas que vivem em regimes opressivos, Tor pode ser uma ferramenta crucial para evitar a censura e vigilância do governo.

No entanto, é importante reconhecer que a segurança do Tor depende do contexto em que ele é usado. Embora o Tor torne o tráfego da internet anônimo, ele não protege os usuários de todas as formas de ataque ou vigilância. Aqui estão algumas maneiras pelas quais os usuários podem melhorar sua segurança ao usar o Tor:

- Use HTTPS Everywhere: Sempre use conexões criptografadas ao navegar no Tor. O Tor Browser inclui a extensão HTTPS Everywhere, que garante que sua conexão com sites seja criptografada. Sem HTTPS, qualquer pessoa que controle um servidor de saída pode interceptar seu tráfego, potencialmente comprometendo sua privacidade.

- Evite usar contas pessoais: Entrar em contas pessoais (como seu e-mail ou mídia social) enquanto usa o Tor anula o propósito do anonimato. Sua identidade pode ser facilmente revelada se você entrar em sites que tenham informações de identificação sobre você.

- Desabilite o JavaScript e evite plug-ins: JavaScript e plug-ins do navegador podem introduzir vulnerabilidades que podem comprometer seu anonimato. Desabilitar o JavaScript e evitar plug-ins como Flash ou Java são boas práticas ao usar o Tor.

- Fique atento a malware: Malware é uma das maneiras mais comuns de rastrear usuários em qualquer rede, incluindo o Tor. Certifique-se de que seu sistema esteja livre de malware e vírus e mantenha seu software e o Tor Browser atualizados para evitar vulnerabilidades de segurança.

Como funciona o Tor?

O Tor emprega a técnica “Onion Routing” criptografando dados do usuário e passando-os por várias redes de retransmissão. Consequentemente, tornando-o um caminho difícil de seguir, e com uma criptografia multicamadas (pense em camadas como uma cebola) que foram feitas para proteger a identidade do usuário. Portanto, ninguém pode associar sua identidade a um local específico.

Toda vez que uma nova rede de retransmissão Tor começa, uma camada de criptografia quebra e os dados restantes vão para qualquer rede de retransmissão aleatória até chegar ao servidor pretendido. O último servidor de saída ou camada do roteador onion aparece como a fonte dos dados para o servidor de destino. Como resultado, é difícil para qualquer sistema de vigilância que esteja servindo como intermediário identificar o usuário ou o servidor.

Além de permitir que você trabalhe de forma independente, ele também dá anonimato a servidores e sites usando Hidden Services. Além disso, downloads de arquivos torrent pela rede Tor são possíveis com programas P2P como o BitTorrent.

Pode usar Tor no Brasil?

Sim, o Tor pode ser usado no Brasil sem restrições legais. No entanto, é importante lembrar que, embora o uso do Tor seja legal, certas atividades ilícitas realizadas através dele continuam sendo ilegais e podem ter consequências legais.

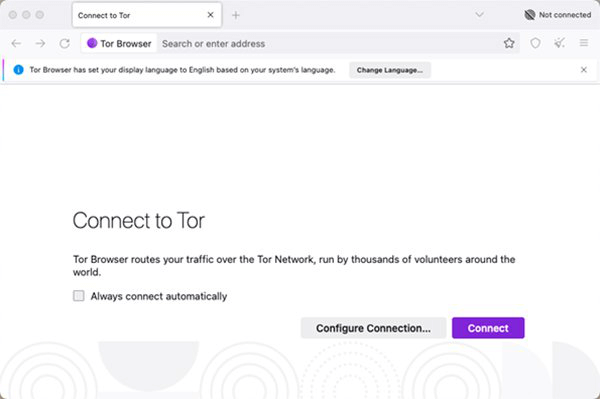

Como Usar o Software Tor para Navegação Anônima?

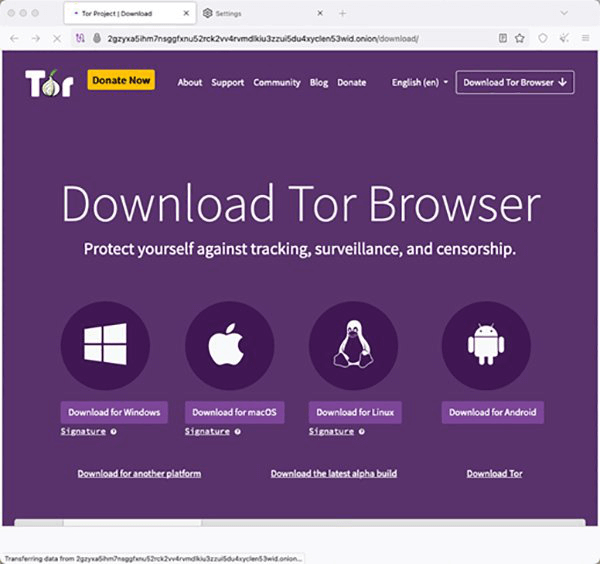

Instalar o Tor é simples. O navegador suporta vários idiomas — uma consideração crucial para pessoas que usam o software em países onde o acesso à web é restrito. Seu suporte multiplataforma — o Linux baixa como uma extração .tar, usuários de Mac recebem uma imagem de disco .dmg e o Windows depende de um aplicativo .exe tradicional — torna o Tor fácil de implementar em estações de trabalho de usuários finais e utilizável em quase todos os ambientes empresariais.

Uma versão oficial do Android está disponível para usuários móveis. Uma versão oficial do iOS ainda não está disponível, mas usuários de iPhone e iPad podem baixar o aplicativo Onion Browser na Apple App Store. Usuários do ChromeOS, por sua vez, podem baixar o aplicativo Tor para Android. Ele exibe a versão móvel dos sites, mas não deve ser um problema para a maioria dos usuários.

O site Tor fornece documentação, incluindo um extenso FAQ e manual do usuário. O FAQ abrange uma ampla gama de perguntas, desde a instalação do Tor até o suporte de retransmissão e complementos. O manual do usuário fornece procedimentos mais detalhados para configurar opções, como pontes e gerenciamento de identidade. Muitas informações estão disponíveis no seu help desk para dar suporte aos usuários do navegador Tor.

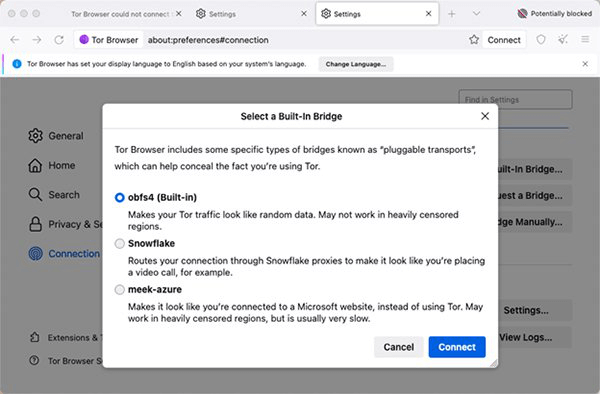

Pode ser necessário fazer uma ponte na conexão em alguns ambientes de rede. Selecione entre várias pontes integradas ou configure a sua própria.

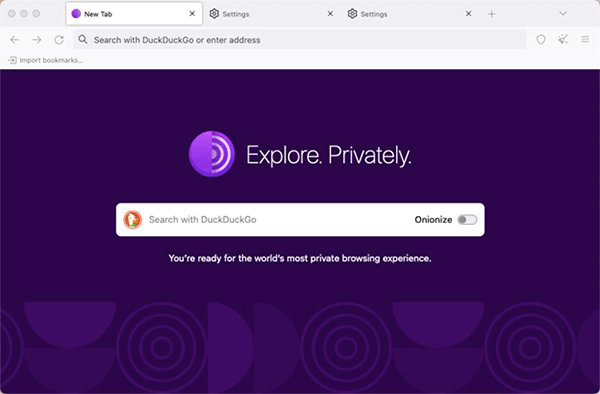

O Tor usa o DuckDuckGo por padrão, em vez do Google, cujo mecanismo de busca rastreia extensivamente as informações do usuário.

Os usuários devem verificar as políticas de segurança e uso aceitável de sua organização para determinar se têm permissão para usar o Tor antes de seguir estas instruções de download.

Os recursos do Tor atraem usuários preocupados com a segurança. Embora não seja para todos os ambientes de negócios ou usuários, o compromisso do Tor com o acesso anônimo e privado à web pode torná-lo uma ferramenta eficaz na situação certa.

Confira também: 10 Sites e Informações Vitais da Dark Web

Tor como Ferramenta para Hacking Ético

Além de garantir anonimato e privacidade online, o software Tor pode ser uma poderosa ferramenta para profissionais de cibersegurança e hackers éticos. Testes de invasão, análise de tráfego anônimo e exploração de vulnerabilidades são apenas algumas das aplicações possíveis dentro de um ambiente controlado e legal.

No hacking ético, o uso do Tor pode ser essencial para simular ataques reais e entender como criminosos cibernéticos operam, ajudando a desenvolver defesas mais eficazes. No entanto, é fundamental usá-lo de maneira responsável e alinhada às melhores práticas de segurança.

Quer aprender a utilizar o Tor e outras ferramentas essenciais para o hacking ético? Inscreva-se no Curso Hacker Ético na Prática da IBSEC e aprimore suas habilidades de cibersegurança de forma profissional! 👉 Clique aqui para saber mais 🚀